英国バーミンガム大学の研究者とドイツのエンジニアリング機関Kasper & Oswaldが、1995年以降のほぼすべてのフォルクスワーゲン車1億台以上のキーレスエントリーシステムに潜んでいた脆弱性を突き、解錠してしまう手法を公開しました。悪用すれば自由にドアロックを解除することができてしまいます。またこのグループはアウディなどフォルクスワーゲングループ企業や、オペル、フィアット、アルファロメオ、プジョー、シトロエン、三菱、日産の一部の車種からも別のドアロック解除脆弱性を発見しています。

おそらくこの手法は、ハッキングイベントDef Con 2015でセキュリティ研究者のSamy Kamkarが発表したドアロック解除デバイスRolljamと同様のものと考えられます。

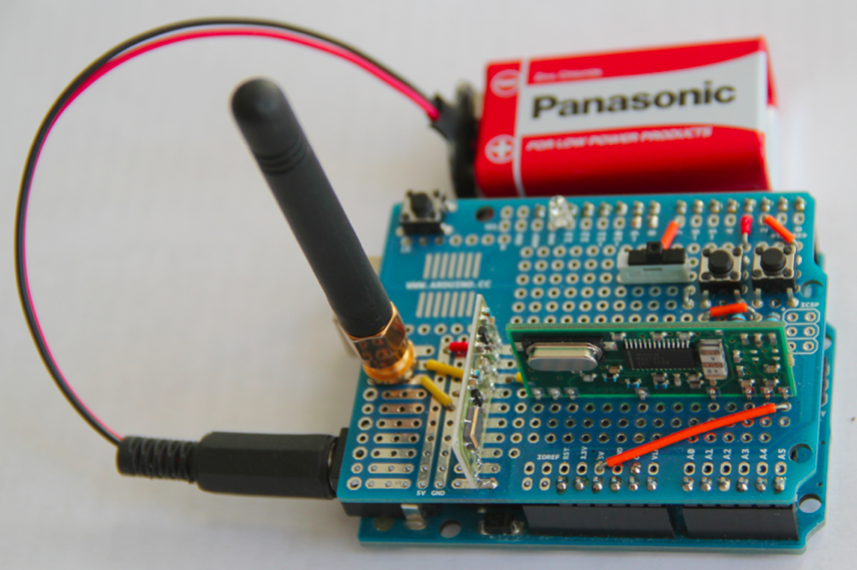

一方、もうひとつの(フォルクスワーゲン以外でも有効な)ロック解除手法は、HiTag2と呼ばれる暗号化技術を使用している車が対象。やはりそれ用の装置を用意して、リモコンキーとドアロック間の通信を遮断、偽装することでロックを解除します。

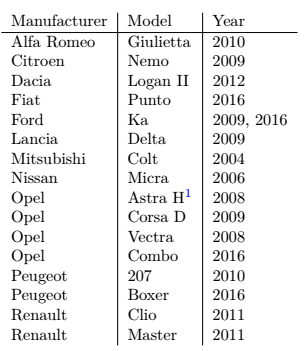

HiTag2を使っていてこの手法の影響を受ける車種は下のとおり。

HiTag2はイモビライザーなどによく使われている方式で48bitの暗号化処理が施されています。しかし、Def Con 2012やセキュリティ関連イベントBlack Hat 2012では、1分もかからずにロックを解除するデモが公開されていました。ただこのデモでは車内に侵入してOBD-IIポートにアクセスする必要があったため、一定の安全性は保たれているとされていました。

なお、グループは今回発見した2つのドアロック解除の研究結果についてPDFで全文を公開しています。

最近は自動運転車の開発競争が話題として多く取り上げられるようになったものの、ディーゼル車の排ガス偽装が発覚したり、中途半端にハイテク化された車に遠隔操作の脆弱性が見つかったりと、あまり聞いていて楽しくないニュースも多く流れています。時にキーレスエントリーのロック解除の問題は10年近く前から存在していることもあり、メーカーにはしっかりと対応していただきたいところです。