1: 田杉山脈 ★ 2020/03/11(水) 16:32:21.90 _USER

新型コロナウイルス対策として様々な企業で在宅勤務が推奨される中、VPNに関する発言を耳にする機会が増えた。「大勢が使い始めたので速度が落ちた」「社内からの利用申請が急増した」といった恨み言が中心だが、興味深いものもあった。なんでも「グーグルはテレワークにVPNを使っていない」のだという。

米グーグルは従業員が在宅勤務をする際にVPNを一切使っていない。インターネット経由で利用できるSaaS(ソフトウエア・アズ・ア・サービス)の「G Suite」などで業務が完結するから、といった単純な話ではない。開発システムや経理システムといったあらゆる種類の社内アプリケーションが全てインターネット経由で利用できるようになっているため、従業員はそもそもVPNを利用する必要がないのだという。

同社はこうした社内事情を「BeyondCorp」という取り組みとしてWebサイトや論文で公開している。さらに2017年からはグーグルと同じ手法を一般企業が導入できるよう「Google Cloud」のセキュリティーサービスとして提供してもいる。論文を基にその詳細を見ていこう。

脱VPNの背景に「ゼロトラスト」

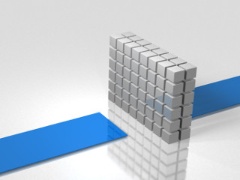

グーグルがVPNを使わなくなった背景には、いわゆる「ゼロトラスト・ネットワーク」の考え方があった。ネットワークは全て危険だと認識し、ネットワークの種類に基づいてアプリケーションへのアクセスを許可しないというのがゼロトラスト・ネットワークである。

一般企業においては通常、ファイアウオールなどで守られたイントラネットは「安全なネットワーク」だと考えている。社内アプリケーションは「安全な」イントラネットからならアクセスできるが、インターネット経由ではアクセスできない。だから従業員がリモートから作業するためには、VPNで「安全な」イントラネットに接続する必要がある。

しかしこうした従来の考え方には弱点がある。ファイアウオールなどによるネットワークの「境界防御」が破られ、「安全な」ネットワークの内側に侵入されると、侵入者によって社内アプリケーションへ好き勝手にアクセスされてしまう問題があるのだ。実際に近年、このようなセキュリティー事件が頻発している。標的型攻撃などによって従業員のアカウントが乗っ取られ、それを踏み台に社内ネットワークへの侵入を許してしまうのだ。

ゼロトラスト・ネットワークの考え方においては、どのような種類のネットワークであっても信頼しない。グーグルもオフィスの中にはプライベートIPアドレスを使った社内ネットワークを構築しているが、それも「信頼できないネットワーク」として定義している。プライベートIPアドレスが付与されただけでは、社内アプリケーションは利用できない。

端末やユーザーによってアクセス制御

社内アプリケーションへのアクセスは、社内ネットワークからであっても社外からであっても必ず「アクセスプロキシー(認証サーバー)」を経由させる。このアクセスプロキシーで端末の情報やユーザーの属性をチェックすることで、社内アプリケーションの利用の可否を細かく制御しているのだ。

例えばアプリケーション開発に使用する「バグ追跡システム」には「開発用端末」を使う「フルタイム」の「エンジニア職種」でなければアクセスできない、経理システムには「非開発用端末」を使う「フルタイムまたはパートタイム」の「経理部員」しかアクセスできないといった具合だ。アプリケーションごとに細かいACL(アクセス・コントロール・リスト)を用意している。

https://xtech.nikkei.com/atcl/nxt/column/18/00692/031000023/

43: 名刺は切らしておりまして 2020/03/11(水) 17:20:35.73

>>1

いずれはアクセス先のサーバ毎に生体認証するようになるんだろうな

認証サーバがハッキングされたら終わりかもしれんが

いずれはアクセス先のサーバ毎に生体認証するようになるんだろうな

認証サーバがハッキングされたら終わりかもしれんが

48: 名刺は切らしておりまして 2020/03/11(水) 17:23:34.92

>>43

サーバじゃなくて、サービス毎な。

サーバの認識を持っているからそいつが権利があるかは調べてみなきゃわからない。

消防の方から来た人が消防士とは限らない。

サーバじゃなくて、サービス毎な。

サーバの認識を持っているからそいつが権利があるかは調べてみなきゃわからない。

消防の方から来た人が消防士とは限らない。

3: 名刺は切らしておりまして 2020/03/11(水) 16:35:16.18

要はLAN内でもアカウント必須の運用ってことでしょ。

まぁそれで良いと思うが、VPNは手軽だしそこそこのセキュリティなら確保できる。

中小企業とか家庭レベルなら超絶便利。

不正侵入されて著作権侵害が起きたとか知ったことではないし。

まぁそれで良いと思うが、VPNは手軽だしそこそこのセキュリティなら確保できる。

中小企業とか家庭レベルなら超絶便利。

不正侵入されて著作権侵害が起きたとか知ったことではないし。

6: 名刺は切らしておりまして 2020/03/11(水) 16:41:14.12

>>3

運用ではない。

開発が奏されているということ。

だから、運用は必然的にそうなる。

セキュリティは守るものとの見合いだから、個人やたいしたことのない企業とGoogleでは守るものが違うし、かけられる金額も違う、

ただ、単にコンテンツへのアクセスコントロールをガタガタ言わずにしっかり作れというだけなんだから、VPNを擁護するのはこの文脈では難しいね。

運用ではない。

開発が奏されているということ。

だから、運用は必然的にそうなる。

セキュリティは守るものとの見合いだから、個人やたいしたことのない企業とGoogleでは守るものが違うし、かけられる金額も違う、

ただ、単にコンテンツへのアクセスコントロールをガタガタ言わずにしっかり作れというだけなんだから、VPNを擁護するのはこの文脈では難しいね。

23: 名刺は切らしておりまして 2020/03/11(水) 16:58:02.74

>>6

>開発システムや経理システムといったあらゆる種類の社内アプリケーションが全てインターネット経由で利用できるようになっているため

だよ。

要はLAN内外に全部を公開してるってこと。

別に大げさに言う話ではない。

言うまでもないが、これに加えてVPNを使った方がセキュリティは多少強固になる。

>開発システムや経理システムといったあらゆる種類の社内アプリケーションが全てインターネット経由で利用できるようになっているため

だよ。

要はLAN内外に全部を公開してるってこと。

別に大げさに言う話ではない。

言うまでもないが、これに加えてVPNを使った方がセキュリティは多少強固になる。

26: 名刺は切らしておりまして 2020/03/11(水) 17:00:43.44

>>23

多少か?

その言い回しは正しいな。

多少か?

その言い回しは正しいな。

37: 名刺は切らしておりまして 2020/03/11(水) 17:10:09.17

>>26

VPNでセキュリティ確保ってのは一人でも侵入されたらアウトだから、まぁ大規模な組織なら確実に侵入はあり得る。

でも攻撃機会を持つ人は減る。

偶然ゼロデイを発見した人とかは普通VPN突破できない。

それからうっかり平文で通信可能な設定になってたみたいなのも防げる。

まぁ、多少だな。

VPNでセキュリティ確保ってのは一人でも侵入されたらアウトだから、まぁ大規模な組織なら確実に侵入はあり得る。

でも攻撃機会を持つ人は減る。

偶然ゼロデイを発見した人とかは普通VPN突破できない。

それからうっかり平文で通信可能な設定になってたみたいなのも防げる。

まぁ、多少だな。

4: 名刺は切らしておりまして 2020/03/11(水) 16:35:49.55

>開発用端末

Winnyできないな

Winnyできないな

5: 名刺は切らしておりまして 2020/03/11(水) 16:39:24.86

googleに限らず普通じゃないのか

8: 名刺は切らしておりまして 2020/03/11(水) 16:43:07.13

>>5

はっきり言うと日本の99.9999999999999%のシステムでコンテンツごとへのアクセスコントロールを徹底的に分析して、必要な権限しか付与しないシステムは動いていない。

つまら、常識ではない、

しっかり権限つけましょうねレベルと区別がつかないなら、そもそもこの記事の意味を理解する経験なり技量なりがないのだから、まずはそっちだな。

はっきり言うと日本の99.9999999999999%のシステムでコンテンツごとへのアクセスコントロールを徹底的に分析して、必要な権限しか付与しないシステムは動いていない。

つまら、常識ではない、

しっかり権限つけましょうねレベルと区別がつかないなら、そもそもこの記事の意味を理解する経験なり技量なりがないのだから、まずはそっちだな。

7: 名刺は切らしておりまして 2020/03/11(水) 16:42:45.83

VPN接続時にチェックするか、入ってからもう一段階噛ませばいいだけで、やってない方が珍しいと思うが?

10: 名刺は切らしておりまして 2020/03/11(水) 16:43:48.76

>>7

そんな軽いレベルの話はしていない、

こういう本質的なところを理解できないお馬鹿なエンジニアばかりいるんだよね。

そんな軽いレベルの話はしていない、

こういう本質的なところを理解できないお馬鹿なエンジニアばかりいるんだよね。

29: ○ 2020/03/11(水) 17:01:48.41

記事を読んでも接続の認証を強化しました程度にしか読めなくて。

認証の強化とVPNを使ってないが、俺の中で結びつかないんだ。

30: 名刺は切らしておりまして 2020/03/11(水) 17:04:43.37

パブリッククラウドならIAMユーザーを作成し、それに適切なアクセス権限を付与するのが基本だと思うが

31: 名刺は切らしておりまして 2020/03/11(水) 17:05:00.25

VPNを使ってLANに到達したら、その後は権限のチェックをあまりしない

というのをやめて

VPNだろうがなんだろうが、その後のアクセスすべてを細かく権限チェックする

ということなんだろう

というのをやめて

VPNだろうがなんだろうが、その後のアクセスすべてを細かく権限チェックする

ということなんだろう

33: 名刺は切らしておりまして 2020/03/11(水) 17:06:45.42

たしかに

セキュリティが向上するんだろうけど

必要なツールを内製する資金力と技術力がないとできないだろうから

他の会社がおいそれとはマネできないだろうな

セキュリティが向上するんだろうけど

必要なツールを内製する資金力と技術力がないとできないだろうから

他の会社がおいそれとはマネできないだろうな

42: 名刺は切らしておりまして 2020/03/11(水) 17:18:44.20

ネットに一切繋がず、

USBメモリで持ち帰って仕事する日本のリーマン最強って話か?

USBメモリで持ち帰って仕事する日本のリーマン最強って話か?

44: 名刺は切らしておりまして 2020/03/11(水) 17:21:34.10

>>42

網棚に置き忘れると言う、致命的なセキュリティホールが

網棚に置き忘れると言う、致命的なセキュリティホールが

46: 名刺は切らしておりまして 2020/03/11(水) 17:22:57.72

別にVPNに限らず

それぞれにリスクはあるからな

他のソフト使わずに完結できるならそれに越した事はない

どれを選ぶかは企業が好きに選択するべき

どれが優れているとも思え無いけどな

必要以上にセキュリティー上げても使い難くなるし

投資も必要になるし

それぞれにリスクはあるからな

他のソフト使わずに完結できるならそれに越した事はない

どれを選ぶかは企業が好きに選択するべき

どれが優れているとも思え無いけどな

必要以上にセキュリティー上げても使い難くなるし

投資も必要になるし

51: 名刺は切らしておりまして 2020/03/11(水) 17:30:56.79

あっそ

その認証サーバーの信頼性はどうやって担保すんのかね

その認証サーバーの信頼性はどうやって担保すんのかね

54: 名刺は切らしておりまして 2020/03/11(水) 17:38:59.84

レガシーな資産が多い既存の会社には無理やな。

60: 名刺は切らしておりまして 2020/03/11(水) 17:49:44.94

要は、

ネットワーク属性のホワイトリスト認証はダメ、他のマルチファクタ認証しろ

機体認証は必須で、ACLも細かくかけ

Googleは認証用のリバプロで実装・運用してるよ ってことか

ネットワーク属性のホワイトリスト認証はダメ、他のマルチファクタ認証しろ

機体認証は必須で、ACLも細かくかけ

Googleは認証用のリバプロで実装・運用してるよ ってことか

67: 名刺は切らしておりまして 2020/03/11(水) 18:03:09.81

それよりDataSaver復活させろよ

それか画像検索時の画素数減らせよ

それか画像検索時の画素数減らせよ

73: 名刺は切らしておりまして 2020/03/11(水) 18:12:50.60

光回線なのに今日の午後下り速度が0.4M台になっとった

クラウドなんて当分無理無理(´・ω・`)ノ゛

クラウドなんて当分無理無理(´・ω・`)ノ゛

75: 名刺は切らしておりまして 2020/03/11(水) 18:14:06.72

>>73

個別の話を一般論に拡大するな。

個別の話を一般論に拡大するな。

79: 名刺は切らしておりまして 2020/03/11(水) 18:23:53.99

たぶん管理が相当面倒だけど合理的だな

83: 名刺は切らしておりまして 2020/03/11(水) 18:27:02.15

VPNってなーに?

92: 名刺は切らしておりまして 2020/03/11(水) 18:36:58.54

>>83

Virtual Private Network

元々は直接繋がっていないネットワーク上のマシンやネットワーク自体を直接繋がっているネットワークであるかのように使えるようにする技術だ。

その後ネットワークの仮想化だけではなく、通信の暗号化などもするようになった。

日本の企業では会社のネットワーク上のサーバなどに出先からアクセスする先に、VPNソフトを介して接続をさせることが多い。

Virtual Private Network

元々は直接繋がっていないネットワーク上のマシンやネットワーク自体を直接繋がっているネットワークであるかのように使えるようにする技術だ。

その後ネットワークの仮想化だけではなく、通信の暗号化などもするようになった。

日本の企業では会社のネットワーク上のサーバなどに出先からアクセスする先に、VPNソフトを介して接続をさせることが多い。

90: 名刺は切らしておりまして 2020/03/11(水) 18:35:25.01

ユーザーや端末ごとにアクセス制限を変える話とVPN的に秘匿性を担保する話とは次元が違うのがわかんねー記者

91: 名刺は切らしておりまして 2020/03/11(水) 18:35:46.15

スタッフ・エンジニアを死ぬまで地下牢に幽閉すればセキュリティOKOK。

95: 名刺は切らしておりまして 2020/03/11(水) 18:38:54.09

セキュリティ的には理想ではあるが、実運用は難しいんだよね

認証サーバーやアプリケーションサーバーに登録されている機能・アプリだけで業務遂行できるようになっている必要がある

認証サーバーやアプリケーションサーバーに登録されている機能・アプリだけで業務遂行できるようになっている必要がある

101: 名刺は切らしておりまして 2020/03/11(水) 18:43:16.43

根本的に記者が勘違いしてる

この話はgoogleがビジネスインフラとして採用してるアプリはすべてがアプリ自体で個別にVPN相当の機能を持ってるということで、VPNを使っていないという表現は間違い

複数アプリ含めてセキュリティを確保するVPNの使い方と比較すると

一つのセキュリティ箇所がクラックされたときのセキュリティ被害が小さくなるかもしれない反面

アプリごとにセキュリティがクラックされる可能性があるのでセキュリティ被害の期待値は大して下がらない

さらにアプリが個別にセキュリティを確保する実装を持つぶん、アプリが肥大化しセキュリティ上のバグが入る可能性はむしろ増える

この話はgoogleがビジネスインフラとして採用してるアプリはすべてがアプリ自体で個別にVPN相当の機能を持ってるということで、VPNを使っていないという表現は間違い

複数アプリ含めてセキュリティを確保するVPNの使い方と比較すると

一つのセキュリティ箇所がクラックされたときのセキュリティ被害が小さくなるかもしれない反面

アプリごとにセキュリティがクラックされる可能性があるのでセキュリティ被害の期待値は大して下がらない

さらにアプリが個別にセキュリティを確保する実装を持つぶん、アプリが肥大化しセキュリティ上のバグが入る可能性はむしろ増える

105: 名刺は切らしておりまして 2020/03/11(水) 18:45:06.69

なるほどね

赤の他人は最初から入れんし入れても使えんわけだ

それだと今度は端末の管理が課題になるな

赤の他人は最初から入れんし入れても使えんわけだ

それだと今度は端末の管理が課題になるな